6 táticas mais usadas pelos criminosos virtuais e como se proteger

As táticas mais usadas pelos cybercriminosos e como se proteger

Atualmente, com a quantidade de pessoas que acessam a internet aumentando a cada dia – estima-se que metade da população mundial esteja online), os crimes cibernéticos estão se tornando cada vez mais comuns e mais refinados.

É de suma importância que os usuários que navegam pela internet estejam sempre se atualizando sobre as táticas maliciosas utilizadas pelos criminosos. Portanto, abaixo listamos as 6 táticas mais usadas pelos criminosos virtuais e o que você deve fazer para se proteger delas.

Tática 1: Posts falsos no Facebook

Como funciona:

Uma das táticas mais utilizadas pelos criminosos são os posts falsos no Facebook como o da imagem abaixo noticiando a morte do ex-presidente Lula e foi veiculada por um perfil falso do Portal R7:

Ultimamente, Anitta tem sido alvo dos criminosos em posts prometendo fotos e vídeos de cenas de sexo da cantora. O Facebook emitiu um alerta na terça-feira (24) sobre a prática dos posts falsos vinculados a Anitta.

Como se proteger:

Sempre desconfie de posts no Facebook que te redirecionem para um site externo e nunca forneça as suas informações pessoais e sigilosas (como e-mail e senha) e não efetue downloads.

Tática 2: phishing (sites falsos)

Como funciona:

Phishing é o termo utilizado para se referir a páginas falsas (réplicas de sites) criadas por criminosos para enganar os usuários e coletar informações pessoais valiosas.

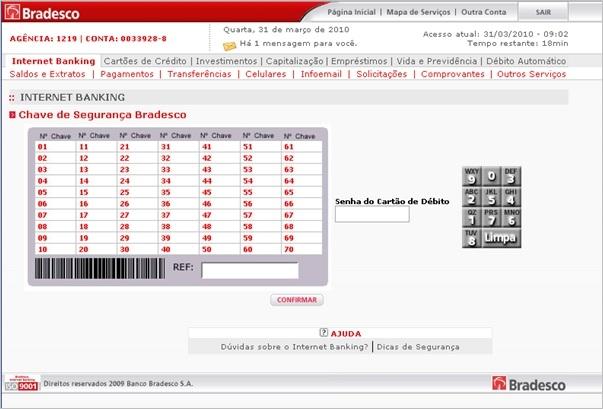

Site falso do Bradesco utilizado por criminosos para roubar informações sigilosas dos usuários

Como se proteger:

Normalmente, os sites falsos apresentam falhas, como erros gramaticais, tons de cores levemente diferentes e links quebrados que te redirecionam ou para a página inicial ou para página de erro. Eles também solicitam mais informações do que os sites originais, principalmente os de bancos, como a senha do cartão de débito/crédito.

Tática 3: e-mails falsos

Como funciona:

Assim como no phishing, os criminosos criam um domínio de e-mail falso e enviam uma mensagem se passando por outra pessoa ou entidade contendo links ou arquivos falsos em anexo.

E-mail enviado por um endereço falso do Serasa com um arquivo malicioso em anexo

Como se proteger:

Novamente, você deve ficar atento aos detalhes. Primeiro, verifique o endereço do remetente e veja se ele está correto. Em seguida, cheque se não há erros gramaticais ou elementos estranhos na mensagem. Caso haja algum link, passe o mouse por cima (sem clicar) e verifique se o endereço de redirecionamento é confiável.

Tática 4: anúncios e botões falsos

Como funciona:

Esta tática é bastante utilizada em sites menores e consiste no uso de anúncios (banners) e botões falsos para que o usuário clique e faça download de algum arquivo malicioso ou seja redirecionado a um site falso.

Como se proteger:

Não clique em anúncios suspeitos e que não aparentam ser confiáveis. Sempre passe o mouse por cima do botão, do anúncio ou do link para ver o endereço e veja se ele é seguro.

Tática 4: pop-ups no navegador

Como funciona:

Em alguns sites, alguns pop-ups podem surgir aparentando ser algum aviso do seu computador e levar o usuário a acreditar que as informações contidas ali são seguras e confiáveis, quando, na verdade, é uma forma de instalar arquivos maliciosos no seu computador.

Como se proteger:

Sempre desconfie de pop-ups, principalmente em sites que não sejam muito confiáveis. Quando algum pop-up surgir se passando por um aviso do seu computador, lembre-se do tipo de programa que você tem instalado e que ele não emite pop-ups de navegador para enviar alertas.

Tática 5: redes Wi-Fi públicas

Como funciona:

Ao se conectar a redes wi-fi em locais públicos, mesmo que estas possuam senha de acesso, a conexão nem sempre é segura e os dados enviados e recebidos pelo usuário podem ser interceptados por criminosos cibernéticos.

Como se proteger:

Evite acessar páginas que você tenha que inserir informações pessoais, como bancos ou fazer compras online com o seu cartão de crédito.

Tática 6: aproveitar falhas de programas desatualizados

Como funciona:

Um dos motivos de constantes atualizações de programas é para corrigir falhas e adicionar outros meios de segurança. Muitas vezes esses programas desatualizados fornecem uma porta de entrada para criminosos cibernéticos acessarem o seu computador e as suas informações pessoais.

Como se proteger:

Tenha sempre os seus programas antivírus e sistema operacional atualizados, dificultando a exploração de falhas de segurança por pessoas mal-intencionadas.

Escrito por